- starsec starsec

- firpower, اسپلانک،فایرپاور، خرید لایسنس اسپلانک، splunk

- 0 نظر

- 19331 بازدید

امنیت شبکه دیگر یک انتخاب نیست، بلکه ضرورتی برای هر سازمان مدرن به حساب میآید. در این مسیر، Cisco Firepower با قابلیتهای پیشرفتهای مثل کنترل اپلیکیشنها، محافظت در برابر نفوذ و مقابله با بدافزارها، به عنوان یکی از ابزارهای کلیدی در مقابله با تهدیدات سایبری شناخته میشود. اما برای اینکه از این قدرت بهطور کامل بهرهمند شوید، نیاز دارید که اطلاعات امنیتی این دستگاهها را در پلتفرمی قدرتمند مثل Splunk SIEM ادغام کنید. این مقاله شما را قدم به قدم از کانفیگ Cisco Firepower برای ارسال لاگها به Splunk، تا ایجاد یک سیستم جامع مانیتورینگ، همراهی میکند و به این سوال شما پاسخ می دهد که چگونه cisco firepower را برای ارسال لاگ به اسپلانک کانفیگ کنیم؟

معرفی فایروال Cisco Firepower

فایروال Cisco Firepower یک فایروال نسل جدید (next generation) است که قابلیت های اصلی زیر را داراست:

- کنترل برنامه های کاربردی (Application Control)

- محافظت در مقابل نفوذ (Intrusion Protection)

- ضد بدافزار(Anti-Malware)

- محدودسازی مسیرها(URL Filtering)

به همین دلیل، FirePower یکی از مهمترین منابع لاگ برای راهکار SIEM شماست. این ادغام به شما کمک میکند تا شبکه خود را بهطور مؤثری مانیتور کنید. داشبوردهای متنوعی وجود دارد که میتواند برای تیمهای SOC/NOC (مرکز عملیات امنیت/مرکز عملیات شبکه) بسیار مفید باشد. علاوه بر این، این ادغام شامل تمامی موارد لازم برای نگاشت مدلهای داده است، بنابراین میتوانید به راحتی اپلیکیشن را با قوانین همبستگی نصب کنید و آنها را به دلخواه فعال نمایید.

روش های دریافت لاگ Cisco Firepower

به دو روش میتوان لاگ های فایروال firepower را دریافت نمود:

Syslog

✔️ مزایا: کانفیگ ساده

❌معایب:

– اشکال در پایش کامل لاگ ها

– عدم امکان استفاده ازتمامی داشبوردها و قوانین تحلیل

– عدم امکان فیلتر مناسب دیتا

– نیاز به استخراج دستی تمامی هشدارهای مهم از طریق FMC

Estreamer

✔️ مزایا: ارسال داده رمز شده و امن،پایش کامل لاگ ها،امکان فیلترینگ کامل،یکسان سازی شده با تمامی داشبوردها و قوانین تحلیل

❌معایب:

– گانفیگ پیچیده تر نسبت به متد قبلی

– نیاز به استفاده از heavy forwarder

در ادامه روش دوم که روش بهینه و پیشنهاد شده است را توضیح می دهیم:

تنظیمات Splunk server

دریافت اخرین نسخه add-on های اسپلانک

https://splunkbase.splunk.com/app/3662/

http://apps.splunk.com/app/3663

https://splunkbase.splunk.com/app/4388/

بررسی یکسان بودن شبکه FMC, FTD

یک مورد مهم این است که باید FMC و FTD با اسپلانک که add-on روی آن نصب شده است در یک شبکه باشند.

نصب برنامه های مورد نیاز بر روی سرور اسپلانک

این برنامه ها وظیفه ی پایش دیتا را بر عهده دارند(SearchHead)

✔️ Python2,3

✔️ Openssl(pyopenssl)

✔️ eNcore add-on and dashboard

نکته:این add-on بر روی اسپلانک نسخه ویندوزی پشتیبانی نمی شود!

تنظیمات مربوط به add-on

فعال سازی Data Input:

از قسمت تنظیمات به قسمت Data Input-> Files & Directories می رویم و دیتای مربوطه را فعال میکنیم:

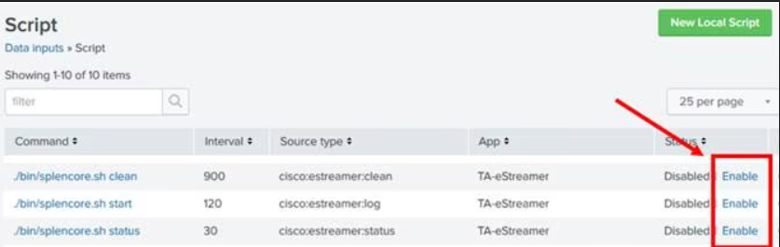

فعال سازی script ها:

از قسمت تنظیمات به قسمت Data Inputs-> Scripts می رویم و دیتای مربوطه را فعال میکنیم:

انجام تنظیمات مربوط به setup

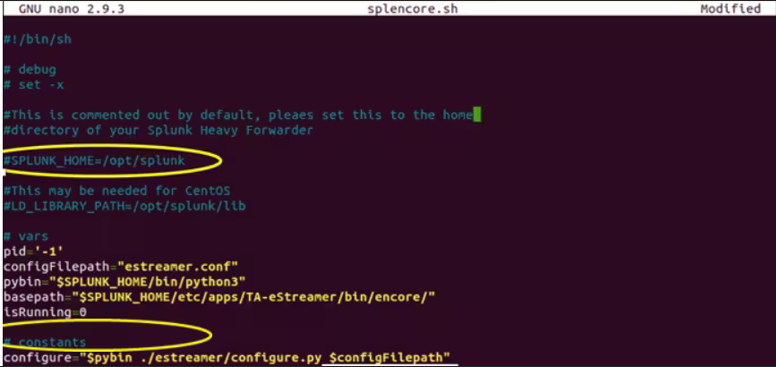

در صورت تغییر مسیر پیش فرض نصب اسپلانک، به سرور اسپلانک ssh میزنیم و در مسیر $SPLUNK_HOME/etc/apps/TA-eStreamer/bin فایل splencore.sh را ویرایش میکنیم و مسیر جدید را در تنظیمات وارد میکنیم:

⚠️ نکته: بر روی سیستم عامل centos ممکن است با خطای زیر مواجه شوید:

**/opt/splunk/bin/openssl: error while loading shared libraries: libssl.so.1.0.0: cannot open shared object file: No such file or directory**

برای رفع آن دستورات زیر را وارد کنید:

export LD_LIBRARY_PATH=$SPLUNK_HOME/lib

example: LD_LIBRARY_PATH=/opt/splunk/lib

تغییر کانفیگ encore

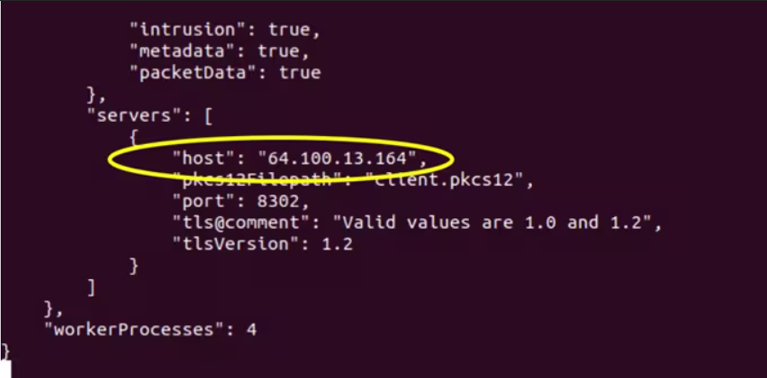

در مسیر $SPLUNK_HOME/etc/apps/TA-eStreamer/bin/encore لازم است که فایل streamer.conf را ویرایش کنید و مقدار فیلد host را برابر با نام هاست یا ادرس آی پی FMC قراردهید

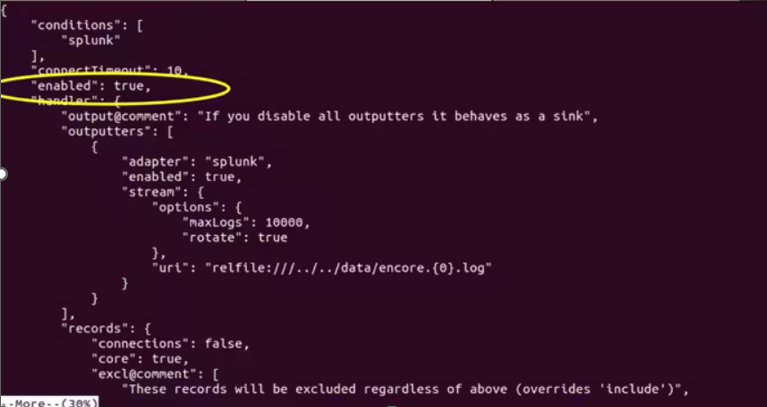

همچنین تنظیمات را ویرایش کرده مقدار enabled را از false به true تغییر دهید:

سپس دستور زیر را بزنید و ادرس FMC را وارد نمایید

./splencore.sh test

خروجی این دستور دو کامند می باشد که باید جداگانه اجرا گردد.

در هردودستور یک فایل client.pkcs12 به عنوان ورودی داده میشود که این فایل در FMC ایجاد و به مسیر مربوطه بر روی سرور اسپلانک منتقل میگرددو در قسمت بعدی شیوه ساخت آن به تفصیل توضیح داده شده است.

دستور اول سرتیفیکیت را میسازد:

$SPLUNK_HOME/apps/TA-eStreamer/bin# $SPLUNK_HOME/bin /openssl pkcs12 -in $SPLUNK_HOME /etc/apps/TA-eStreamer/bin/encore/”client.pkcs12″ -nocerts -nodes -out “$SPLUNK_HOME/etc/apps/TA-eStreamer/bin/encore/$FMC_IP-8302_pkcs.key”

Example: /opt/splunk/bin/openssl pkcs12 -in /opt/splunk/etc/apps/TA-eStreamer/bin/encore/”client.pkcs12″ -clcerts -nokeys -out “/opt/splunk/etc/apps/TA-eStreamer/bin/encore/64.100.13.164-8302_pkcs.cert”

دستور دوم فایل کلید را میسازد:

Example: /opt/splunk/etc/apps/TA-eStreamer/bin# /opt/splunk/bin/openssl pkcs12 -in /opt/splunk/etc/apps/TA-eStreamer/bin/encore/”client.pkcs12″ -nocerts -nodes -out “/opt/splunk/etc/apps/TA-eStreamer/bin/encore/64.100.13.164-8302_pkcs.key”

نصب و راه اندازی اسپلانک

تنظیمات Cisco Firepower

- ایجاد سرتیفیکیت برای کلاینت:

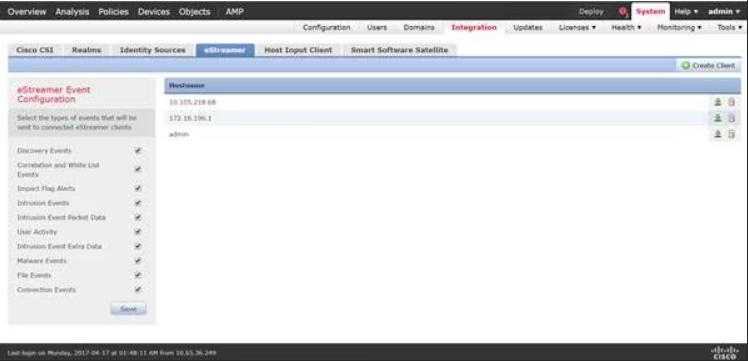

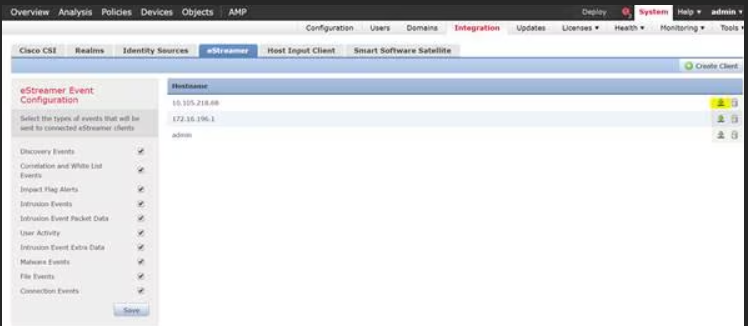

وارد کنسول وب FMC شوید و به قسمت System > Integration > eStreamer بروید:

قسمت create client را انتخاب کنید و ادرس کالکتور اسپلانک که add-on مربوطه روی آن نصب شده و وظیفه دریافت لاگ ها را دارد را وارد نمایید. پسوردی که در این مرحله وارد میکنید در اولین اجرای streamer eNcore مورد نیاز است. سپس فایل pkcs را از مسیر مشخص شده دانلود کنید.