- starsec starsec

- 0 نظر

- 1256 بازدید

علاوه بر استفاده از ابزارهای امنیتی داخلی ویندوز، که در این مقاله توضیح داده شد، چک لیست زیر به شما کمک می کند که از ایمن بودن سیستم عامل ویندوز در برابر تهدیدات امنیتی مطمئن شوید.

برای در یافت مشاوره در مورد ایمن سازی و hardening سیستمهای عامل، به قسمت خدمات مشاوره و امن سازی مراجعه و یا از طریق این لینک با کارشناسان ما ارتباط بگیرید

- مدیریت برنامه نرم افزاری

به شدت ترجیح داده می شود که ویندوز را طوری پیکربندی کنید که فقط اجازه نصب برنامه های کاربردی تایید شده از مخازن نرم افزار کنترل شده را بدهد. این می تواند از خطرات امنیتی زیر جلوگیری کند:

مهاجمان می توانند برنامه های مخرب را برای کاربر ایمیل کنند یا از مهندسی اجتماعی برای متقاعد کردن آنها برای دانلود و نصب آن استفاده کنند.

حتی اگر برای نصب نرم افزار به دسترسی مدیریتی در دستگاه محلی نیاز دارید، کاربران می توانند متقاعد شوند که به عنوان سرپرست برای نصب یک برنامه مخرب وارد سیستم شوند.

نصب برنامهها از طریق امتیازات بالا میتواند توسط مهاجمان برای ایجاد یک حساب مدیر در معرض خطر در دستگاه کاربر مورد سوء استفاده قرار گیرد.

- کنترل برنامه

بسیاری از بردارهای حمله به اجرای کدهای مخرب متکی هستند، حتی اگر روی دستگاه کاربر نصب نشده باشند. استفاده از لیست سفید و لیست سیاه برای فایل های اجرایی در ویندوز می تواند در جلوگیری از این حملات بسیار موثر باشد.

توصیه میشود یک لیست سفید از فایلهایی که مجاز به اجرا در ماشینهای کاربر نهایی هستند ایجاد کنید و این کار را از ابتدا انجام دهید، بدون اینکه به فایلهایی که در حال حاضر روی دستگاه در حال اجرا هستند یا لیستی از یک فروشنده برنامه تکیه کنید. لیست سفید باید به صراحت فایل های اجرایی، کتابخانه ها، اسکریپت ها و نصب کننده هایی را که مجاز به اجرا هستند مشخص کند.

یا برعکس یک لیست سیاه از فایل ها یا extensions که مخرب هستند تهیه شود و این موارد exclude شود.

- غیرفعال کردن دسترسی از راه دور

ویژگی Windows Remote Desktop در ویندوز به کاربران این امکان را می دهد که کامپیوتر خود را از راه دور از طریق اتصال شبکه متصل کنند. یک کاربر با دسترسی از راه دور می تواند کامپیوتر را درست به عنوان یک کاربر با دسترسی مستقیم کنترل کند.

نقطه ضعف Remote Desktop این است که مهاجمان می توانند از دسترسی از راه دور برای کنترل سیستم شما سوء استفاده کنند و اطلاعات حساس را سرقت کنند یا بدافزار نصب کنند. قابلیت دسترسی از راه دور به طور پیش فرض غیرفعال است و پس از فعال شدن می توانید به راحتی آن را غیرفعال کنید. اطمینان حاصل کنید که هر زمان که کاربران به طور فعال از آن استفاده نمی کنند، این ویژگی را خاموش کنید. در این پست شیوه استفاده امن Remote Desktop توضیح داده ایم

- پاورشل

مایکروسافت PowerShell را برای فعال کردن مدیریت خودکار سیستم از طریق یک رابط یکپارچه توسعه داده ایجاد کرده است. این زبان برنامه نویسی قدرتمند یکی از ویژگی های اصلی جعبه ابزار مدیریت سیستم است، زیرا در همه جا حاضر است و به شما اجازه می دهد تا به راحتی محیط Microsoft Windows خود را کنترل کنید. متأسفانه، مهاجمان نیز می توانند از این روش برای کنترل کامل سیستم شما سوء استفاده کنند.

به صورت خاص، نسخه های قبلی PowerShell به دلیل آسیب پذیری های امنیتی خطرناک هستند، بنابراین باید PowerShell 2.0 و کمتر را از سیستم عامل خود حذف کنید. شما باید حالت زبان را روی حالت زبان محدود تنظیم کنید، که به شما کمک می کند عملکرد و نیازهای امنیتی خود را متعادل کنید.

سامانه های دریافت کننده رویداد امنیتی مانند SIEM ها و یا EDR ,XDR های قدرتمندی مانند سنگفورمیتوانند از عملکرد گزارشگیری PowerShell (مانند رونویسی، ثبت ماژول و ثبت بلوک اسکریپت) برای استخراج اطلاعات مهم پس از یک حادثه امنیتی که شامل سوءاستفاده مخرب از PowerShell است، استفاده کنند.

- به روز رسانی سیستم عامل

مطمئن شوید که هر بهروزرسانی امنیتی ضروری فوراً نصب شده باشد. هرچه سریعتر یک وصله امنیتی جدید را اعمال کنید، سریعتر میتوانید آسیبپذیریها را برطرف کنید و از خود در برابر آخرین تهدیدات شناخته شده محافظت کنید.

سازمان شما احتمالاً یک خط مشی امنیتی برای به روز رسانی سیستم عامل ها دارد. کاربران باید از این خطمشی آگاه شوند تا بدانند که آیا باید فوراً بهروزرسانیها را نصب کنند یا منتظر بمانند تا از طریق بخش IT مطلع شوند که چه زمانی بهروزرسانیها را نصب کنند. برخی از شرکت ها مسئولیت به روز رسانی سیستم عامل ها را به صورت متمرکز به تیم فناوری اطلاعات می دهند.

مشاغلی که از نسخه های قدیمی ویندوز استفاده می کنند بیشتر در معرض خطر هستند. به عنوان مثال، مایکروسافت پشتیبانی از ویندوز 7 را در ژانویه 2020 پایان داد، بنابراین هر کسی که هنوز از آن استفاده می کند در معرض خطر حملات جدید قرار دارد. بنابراین، مهم است که اطمینان حاصل کنید که سیستم عامل شما قبل از قرار گرفتن در معرض آسیب پذیری ها ارتقا یافته است.

اگر کمتر از 10 رایانه در شبکه خود دارید، ممکن است به سیستم مدیریت وصله خودکار نیاز نداشته باشید. اما وصله سرورهای ویندوز و دسکتاپ در یک شبکه بزرگ نیاز به یک سیستم مدیریت پچ (patch management ) قوی دارد. یک سیستم مدیریت پچ ایدهآل میتواند به طور خودکار فهرستی از وصلههای ضروری را به کلاینتها و سرورها ارسال کند، که در آن مدیر کنترل کاملی بر روی وصله امنیتی که قرار است نصب شود را خواهد داشت. علاوه بر این، وصلهها باید در یک محیط آزمایشی آزمایش شوند تا مطمئن شوید که آیا بهروزرسانیها باعث ایجاد مشکلی در برنامههای موجود در محیط تولید میشوند.

- فعال کردن پشتیبانگیری از فایل

تنظیم پشتیبانگیری از فایلها به طور منظم میتواند به جلوگیری از از دست رفتن دادههای مهم در هنگام بلایایی مانند خرابی سختافزار یا حملات بدافزار و ransomware ها کمک کند. برای کمک به محافظت از داده های خود، ویندوز چندین ابزار و ویژگی را ارائه می دهد، از جمله:

– File History : این ابزار رایگان می تواند به شما کمک کند به راحتی از فایل ها پشتیبان تهیه کنید.

– درایوهای بازیابی : به عنوان image پشتیبان که می توانید یک سیستم را از آن بازیابی کنید، استفاده می شود.

– پشتیبانگیری در فضای ابری : از سرویسهای ذخیرهسازی ابری، مانند Dropbox، Google Drive، و OneDrive یا راهحلهای پشتیبانگیری ابری سازمانی برای پشتیبانگیری مداوم از دادههای خود استفاده کنید.

- آنتی ویروس

یک آنتی ویروس برای شبکه های با هر اندازه ضروری است. هنگامی که آنتی ویروس را نصب می کنید، به یاد داشته باشید که برای به روز رسانی خودکار پیکربندی شده است. آنتی ویروس بدون امضای ویروس (signatures)به روز شده بی فایده است.

- سیستم پیشگیری از نفوذ مبتنی بر میزبان

اکثر راه حل های آنتی ویروس های قدیمی به شدت به تشخیص مبتنی بر امضا (signature)، که الگوهای شناخته شده کدهای مخرب را جستجو می کند، متکی هستند. این تکنیک می تواند به شناسایی تهدیدهای شناخته شده کمک کند، اما نمی تواند در برابر متغیرهای ناشناخته مانند بدافزارهای جدید و حملات روز صفر(zero-day Atacks) محافظت کند.

سیستم های پیشگیری از نفوذ مبتنی بر میزبان (HIPS) می توانند به محافظت در برابر تهدیدات ناشناخته کمک کنند. HIPS از دو فناوری اصلی استفاده می کند

– تشخیص از طریق تجزیه و تحلیل رفتاری

– فیلتر شبکه.

این سیستم یک خط پایه از رفتار عادی ایجاد میکند و سپس به دنبال رفتار غیرعادی میگردد که ممکن است نشاندهنده یک حمله باشد، مانند ثبت با ضربه زدن به کلید و تزریق فرآیند. HIPA خط دوم دفاعی مهمی است که میتواند حملات را در صورتی که توسط آنتیویروسها و اقدامات حفاظتی نقطه پایانی شناسایی نشود، متوقف کند.

- استفاده از بررسیکننده یکپارچگی فایل

اگر سیستم فهرستی از دادههای حساس دارد، میتوانید از بررسیکننده یکپارچگی فایل برای بررسی اینکه آیا کسی دادههای شما را تعدیل کرده است استفاده کنید. میتوانید بر اساس نیازها و سطح حساسیت دادههایتان، حداقل یک بار در هفته، به طور مرتب بررسی یکپارچگی را انجام دهید.

- مدیریت گزارش

سیستمی که هم از نظر عملکرد و هم برای امنیت باید بهخوبی تنظیم شود، باید سیستم مدیریت گزارش را داشته باشد. مدیریت گزارش همه چیز در مورد تولید گزارش ها و بررسی منظم آن است. هنگام تنظیم انواع اطلاعاتی که باید ثبت شوند، باید تنظیمات خود را طوری تنظیم کنید که فقط اطلاعات مهمی را که برای ارزیابی عملکرد سیستم و مسائل امنیتی باید نظارت کنید، ثبت کنید. گزارشهای بیش از حد میتواند بر سیستم تأثیر منفی بگذارد.

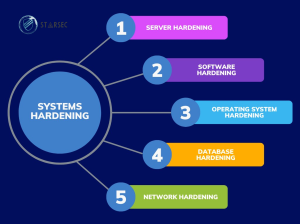

- غیرفعال سازی خدمات استفاده نشده

روشی برای کاهش سطح حمله است. هنگامی که تعداد کمتری از کدها/خدمات را در معرض دنیای خارج قرار می دهید، سطح حمله کاهش می یابد.

- حذف برنامه های غیرضروری و بی استفاده

این روش دیگری برای به حداقل رساندن سطح حمله است. هرچه برنامه بیشتری داشته باشید، سیستم شما مستعد آسیبپذیریهای شناخته شدهتر میشود و احتمال آسیبپذیریهای روز صفر را کنار میگذاریم. بنابراین، اگر دیگر از برنامه ای استفاده نمی کنید، به سادگی آن را حذف کنید.

- port filtering

باید از پورتهای مورد نیاز خدمات سیستم خود آگاه باشید. مطمئناً به پورت های در حال اجرا برای FTP (20 و 21 TCP) یا Telnet (23 TCP) در رایانه ای که برای مرور اینترنت استفاده می شود یا سروری که سرویس DNS را ارائه می دهد، نیاز ندارید.

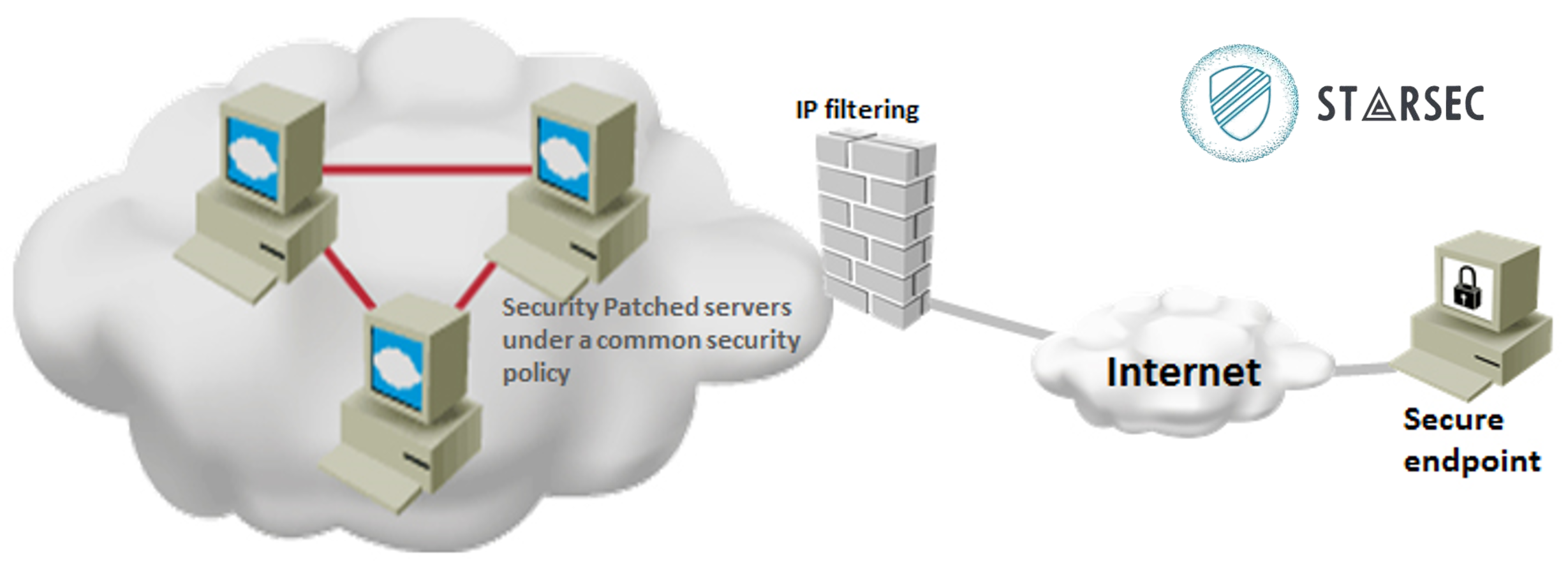

- IP filtering

اگر همه نیازی به دسترسی به سرور شما ندارند، میتوانید از فیلتر IP استفاده کنید تا به IPهایی که فقط نیاز به دسترسی به سرور شما دارند اجازه دهید و همه موارد دیگر را رد کنید.

- اسکریپتهای سفارشی

اگر از اسکریپت سفارشی برای تهیه نسخه پشتیبان یا اشتراکگذاری دایرکتوری استفاده میکنید، مطمئن شوید که اسکریپتهای شما نمایش داده نمیشوند.

- حذف اشتراکهای پنهان/اشتراکهای غیرضروری پیشفرض

اگر سرور شما اشتراکگذاریهای غیرضروری دارد، میتوانید اشتراکگذاری آن را لغو کنید. اگر اشتراکگذاری درایو ضروری است، مطمئن شوید که کاربران عادی هنگام دسترسی به پوشه مشترک شما چه نوع مجوزی باید داشته باشند. آیا آنها دسترسی نوشتن دارند؟ اگر آنها دسترسی نوشتن دارند، باید آن را به دسترسی فقط خواندنی تغییر دهید.

- کنترل دسترسی فیزیکی و منطقی

مطمئن شوید که سرور شما از نظر فیزیکی ایمن است و دسترسی پورت USB و سایر دسترسی های خارجی به سرور خود را غیرفعال کنید. سعی کنید یک سیاست برای کنترل دسترسی ایجاد کنید. سیاست دسترسی مبتنی بر نیاز را اعمال کنید تا فقط کسانی که باید روی سرور کار کنند، حقوق و مجوزهای دسترسی مناسب داشته باشند.

- کنترل مجوزهای پیشفرض

مجوز پیشفرض درایوها و برنامههای خود را بررسی کنید. اگر چندین کاربر ممتاز برای کار تعمیر و نگهداری به سرور دسترسی دارند، باید بر اساس نیازهایشان به آنها اجازه دهید. اگر کسی به آنها نیاز ندارد، به کسی دسترسی ممتاز ندهید.

- ارزیابی امنیتی

میتوانید از ابزارهای ارزیابی آسیبپذیری منبع باز یا تجاری برای ارزیابی وضعیت فعلی سرورهای ویندوز خود استفاده کنید.

- غیر فعال سازی حساب کاربری مهمان(guest)

اگر سیستم شما یک حساب پیشفرض یا مهمان دارد، باید آن را غیرفعال کنید. همچنین، مطمئن شوید که همه برنامههای نصب شده روی سرور شما از نام کاربری و رمز عبور پیشفرض استفاده نمیکنند.

- رمزگذاری

از یک الگوریتم رمزگذاری قوی برای رمزگذاری داده های حساس ذخیره شده در سرورهای خود استفاده کنید. همچنین، مطمئن شوید که دادههای حین حرکت نیز در قالب رمزگذاری شده منتقل میشوند.

- تغییر نام حساب کاربری مدیریت(administrator) پیش فرض

این اساسی ترین چیزی است که باید به آن توجه کنید.

- غیر فعال سازی کاربرانی با رمز عبور خالی

باید برای همه حسابهایی که رمز عبور ندارند، رمز عبور تنظیم کنید. مطمئن شوید که برای هر نوع کاربر یک خط مشی رمز عبور دارید.

برای در یافت مشاوره در مورد ایمن سازی و hardening سیستمهای عامل، به قسمت خدمات امنیت شبکه (مشاوره امنیت) و یا مقاومسازی (امن سازی) (Hardening) مراجعه و یا از طریق این لینک با کارشناسان ما ارتباط بگیرید