- StarSecCommander

- 0 نظر

- 2456 بازدید

در دنیای امنیت شبکه، احراز هویت چندعاملی Multi Factor Authentication (MFA) به عنوان یکی از مؤثرترین راهکارها برای جلوگیری از دسترسیهای غیرمجاز شناخته میشود. Cisco Identity Services Engine (ISE) یک پلتفرم جامع برای مدیریت هویت و دسترسی در شبکه است که امکان پیادهسازی MFA را فراهم میکند. در این مقاله، به بررسی نحوهی پیکربندی MFA در Cisco ISE، مزایای آن و روشهای مختلف احراز هویت میپردازیم.

احراز هویت چندعاملی (MFA) چیست؟

MFA روشی است که در آن کاربران برای دسترسی به یک سیستم، نیاز به ارائهی بیش از یک عامل احراز هویت دارند. این عوامل شامل موارد زیر میشوند:

✅ چیزی که کاربر میداند (مانند رمز عبور)

✅ چیزی که کاربر دارد (مانند توکن سختافزاری یا کد یکبارمصرف OTP)

✅ ویژگی خاص کاربر (مانند اثر انگشت یا تشخیص چهره)

نحوهی پیادهسازی MFA در Cisco ISE

Cisco ISE میتواند از طریق ادغام با راهکارهای احراز هویت چندعاملی مانند Cisco Duo، RSA SecureID و Microsoft Azure MFA اقدام به تأمین امنیت دسترسیها نماید. مراحل کلی پیادهسازی به شرح زیر است:

پیکربندی :

مرحله پیکربندی شامل انتخاب گروههای Active Directory است که کاربران از آنها همگامسازی میشوند. این همگامسازی پس از اتمام MFA wizard انجام میشود. این مرحله شامل دو مرحله است:

جستجو در Active Directory برای دریافت لیست کاربران و برخی ویژگیهای آنها و ارسال درخواست به Duo Cloud از طریق Cisco ISE Admin API برای انتقال کاربران به آنجا.

مدیران باید کاربران را ثبتنام کنند. ثبتنام میتواند شامل مرحلهی اختیاری فعالسازی کاربر برای Duo Mobile باشد که به کاربران امکان احراز هویت از طریق Duo Push را میدهد.

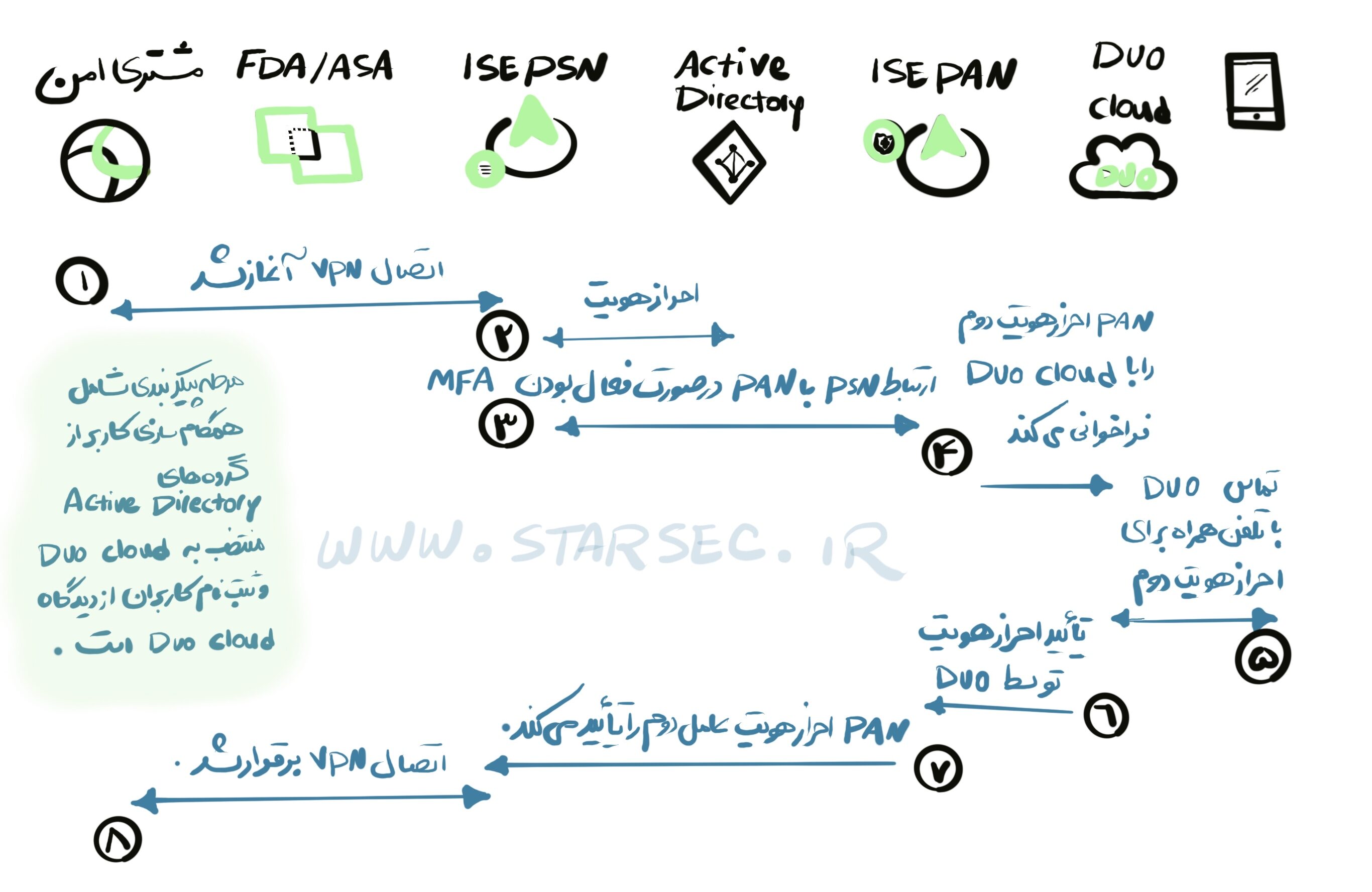

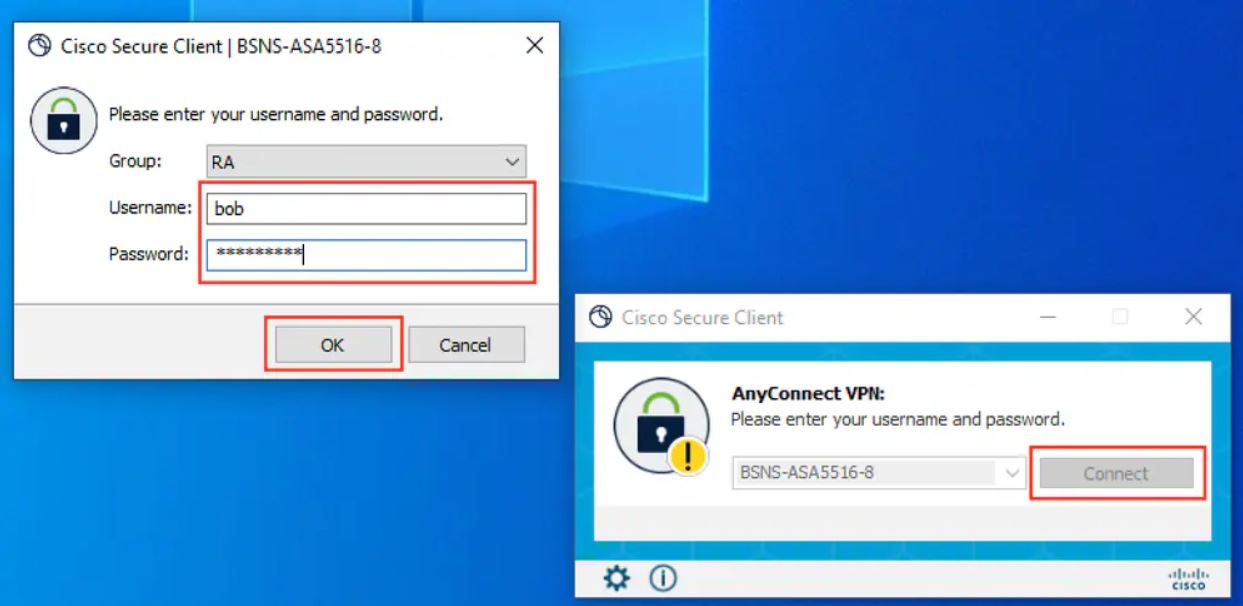

- اتصال VPN آغاز میشود، کاربر نام کاربری و رمز عبور را وارد کرده و روی OK کلیک میکند. دستگاه شبکه درخواست دسترسی RADIUS (RADIUS Access-Request) را به PSN ارسال میکند.

- نود PSN کاربر را از طریق Active Directory احراز هویت میکند.

- در صورت موفقیت احراز هویت و پیکربندی سیاست MFA، PSN با PAN ارتباط برقرار میکند تا با Duo Cloud ارتباط برقرار کند.

- درخواستی به Duo Cloud از طریق Cisco ISE Auth API ارسال میشود تا احراز هویت مرحله دوم با Duo انجام شود. ISE از طریق پورت SSL TCP 443 با سرویس Duo ارتباط برقرار میکند.

- احراز هویت مرحله دوم انجام میشود. کاربر فرآیند احراز هویت را تکمیل میکند.

- Duo نتیجه احراز هویت مرحله دوم را به PAN ارسال میکند.

- PAN نتیجه احراز هویت مرحله دوم را به PSN ارسال میکند.

- پیام “Access-Accept” به دستگاه شبکه ارسال شده و اتصال VPN برقرار میشود.

پیکربندیها

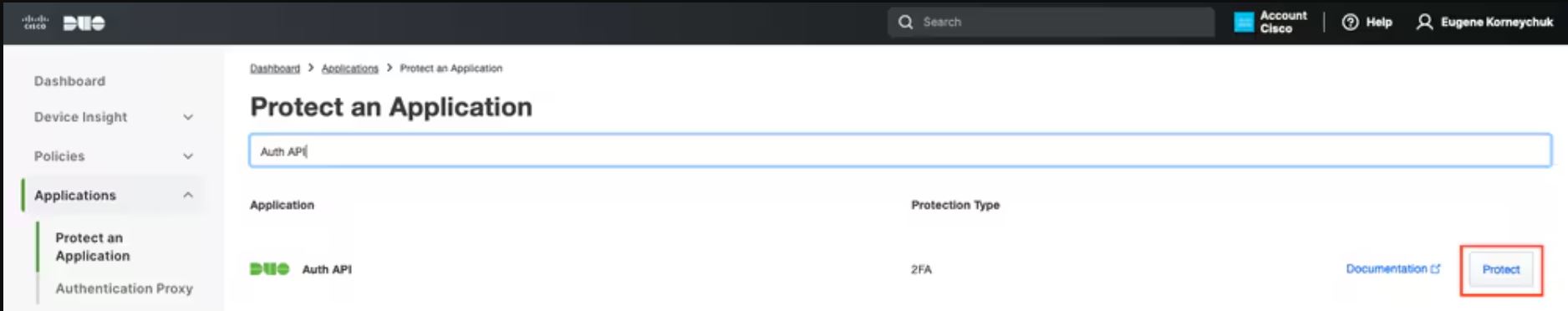

انتخاب برنامههایی که نیاز به محافظت دارند

- به داشبورد مدیریت Duo بروید:

https://admin.duosecurity.com/login

با اطلاعات کاربری مدیر وارد شوید. - به مسیر زیر بروید:

Dashboard > Applications > Protect an Application

در لیست، Cisco ISE Auth API را پیدا کرده و گزینه Protect را انتخاب کنید.

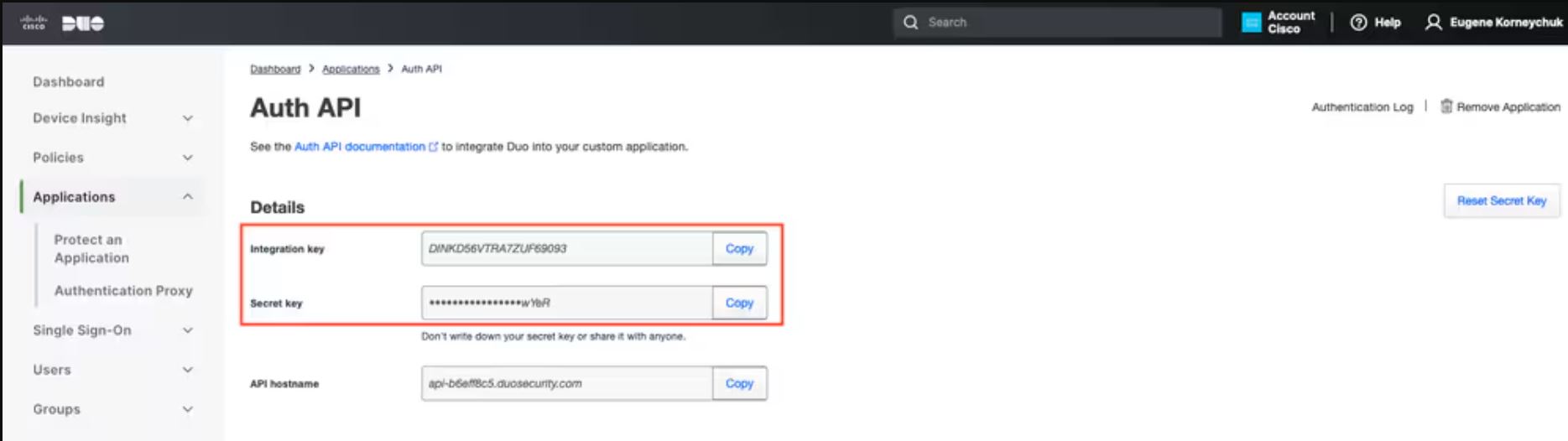

3.Integration Key و Secret Key را وارد کنید.

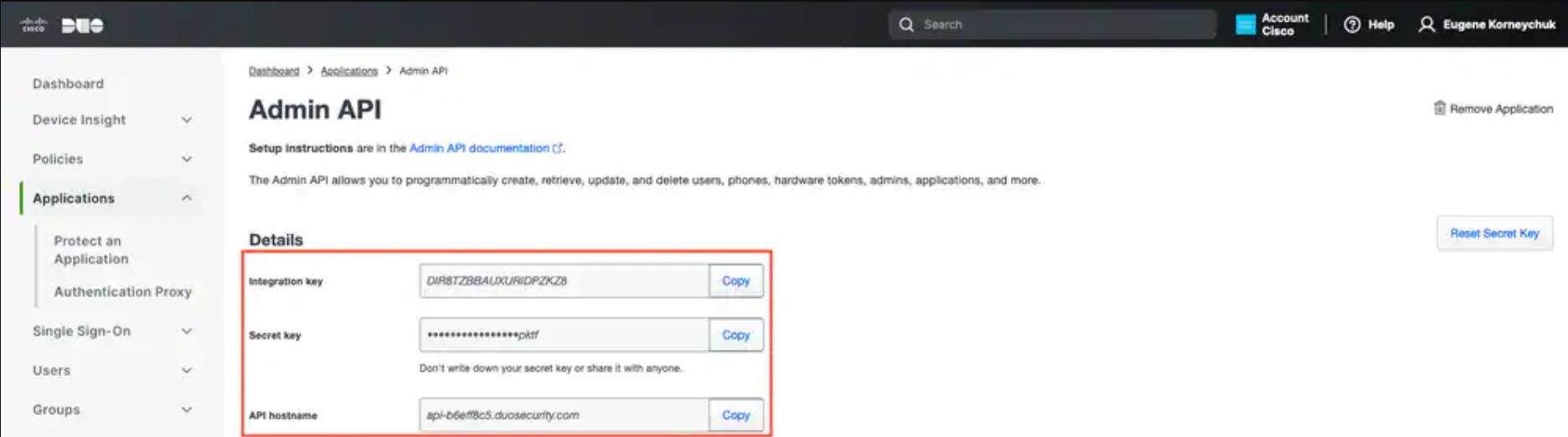

به مسیر Dashboard > Applications > Protect an Application بروید. به دنبال Cisco ISE Admin API بگردید و گزینه ” Protect ” را انتخاب کنید.

به مقادیر Integration key و Secret key و API hostname توجه داشته باشید.

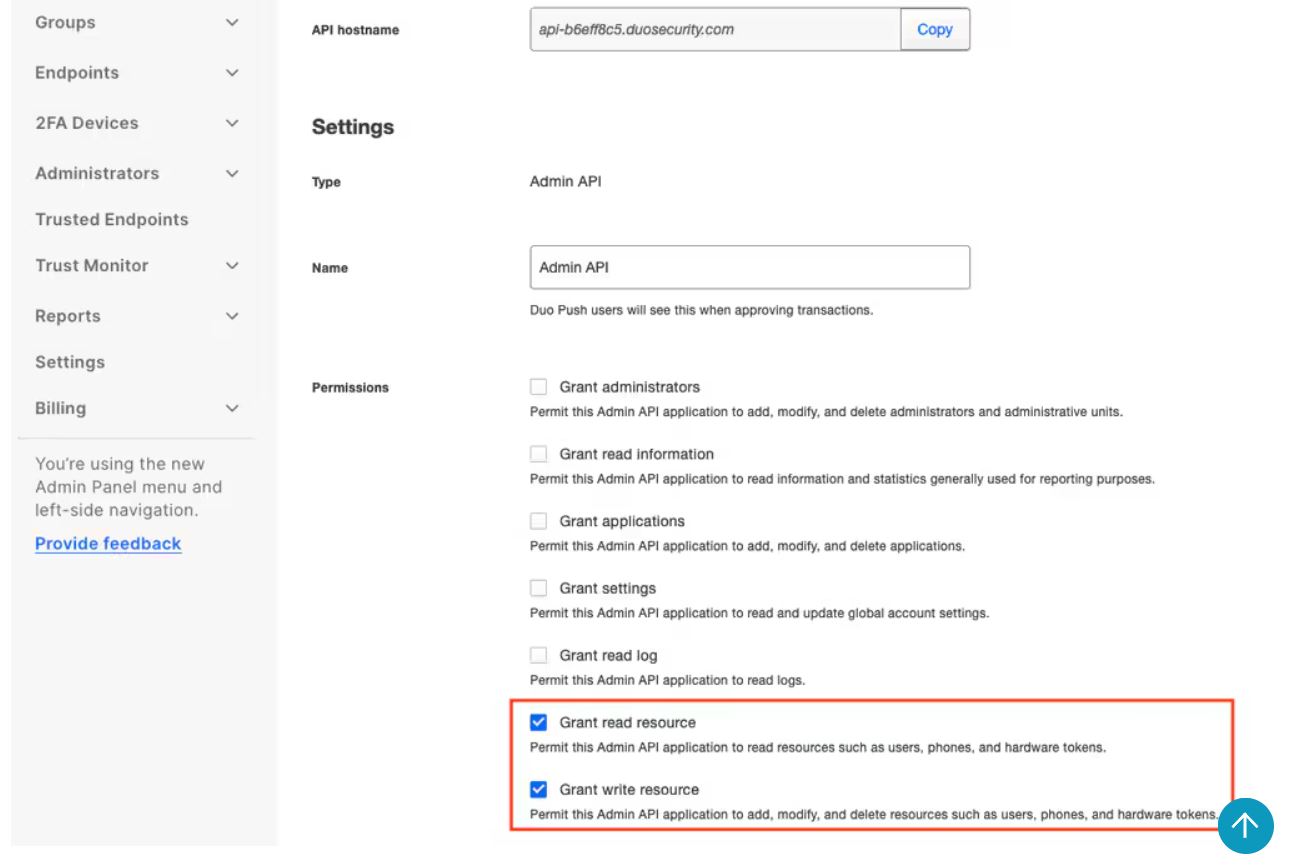

تنظیم مجوزهای API

به Dashboard > Applications > Application بروید و Cisco ISE Admin API را انتخاب کنید.

مجوزهای Grant Read Resource و Grant Write Resource را علامت بزنید. روی Save Changes کلیک کنید.

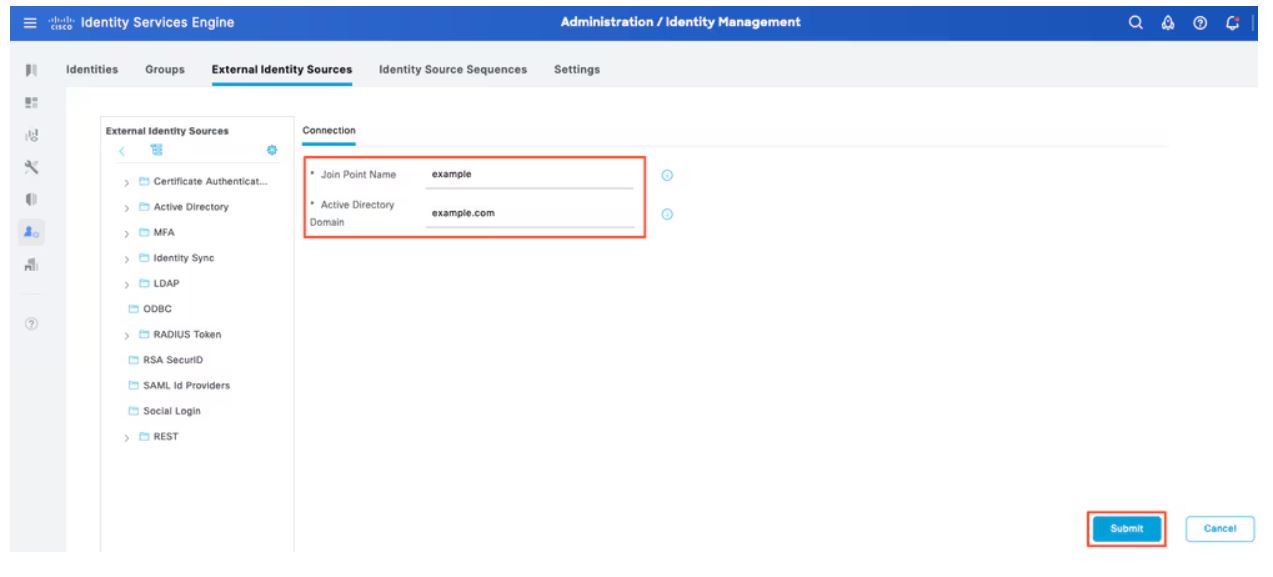

یکپارچهسازی ISE با Active Directory

1.به مسیر Administration > Identity Management > External Identity Stores > Active Directory بروید و گزینه Add را انتخاب کنید. نام Join Point، دامنه Active Directory را وارد کرده و روی Submit کلیک کنید.

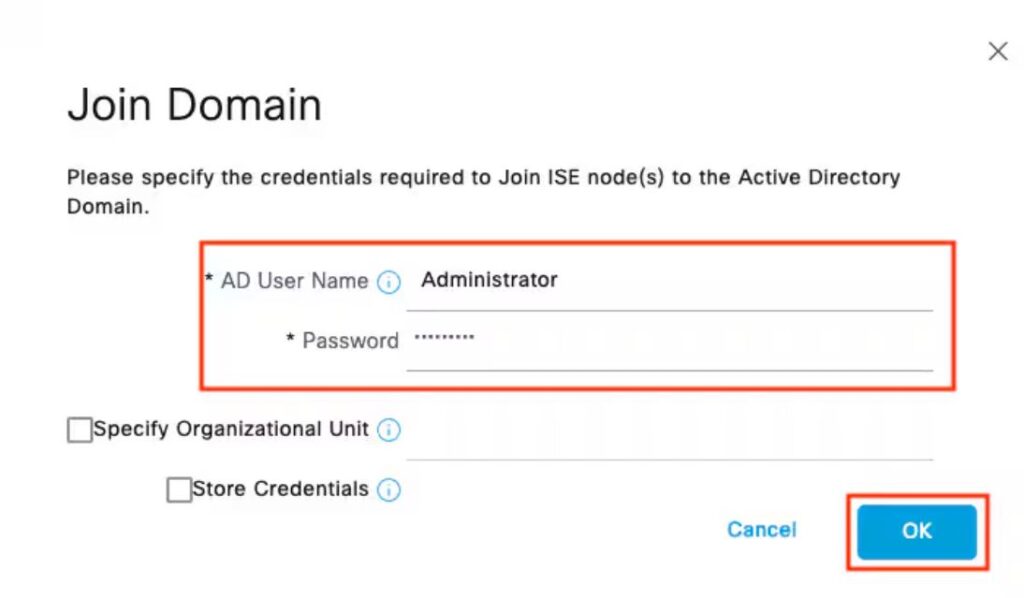

2.هنگامی که از شما خواسته شد که همه نودهای ISE را به دامنه Active Directory متصل کنید، روی Yes کلیک کنید.

3.AD User Name و AD Password را وارد کرده و روی OK کلیک کنید.

AD account مورد نیاز برای دسترسی به دامنه در ISE میتواند یکی از این موارد را داشته باشد:

- حق دسترسی به افزودن ایستگاههای کاری به دامنه در دامنه مربوطه

- مجوز ایجاد یا حذف اشیاء کامپیوتری در کانتینر کامپیوترهای مربوطه که حساب ماشین ISE قبل از پیوستن ماشین ISE به دامنه در آن ایجاد شده است.

توجه: Cisco پیشنهاد میکند که سیاست قفل شدن برای اکانت ISE غیرفعال شود و زیرساخت AD بهگونهای پیکربندی شود که در صورت وارد شدن رمز عبور اشتباه برای آن حساب، هشدارهایی به مدیر ارسال شود. زمانی که رمز عبور اشتباه وارد شود، ISE حساب ماشین خود را ایجاد یا اصلاح نمیکند و در نتیجه ممکن است تمام احراز هویتها رد شوند.

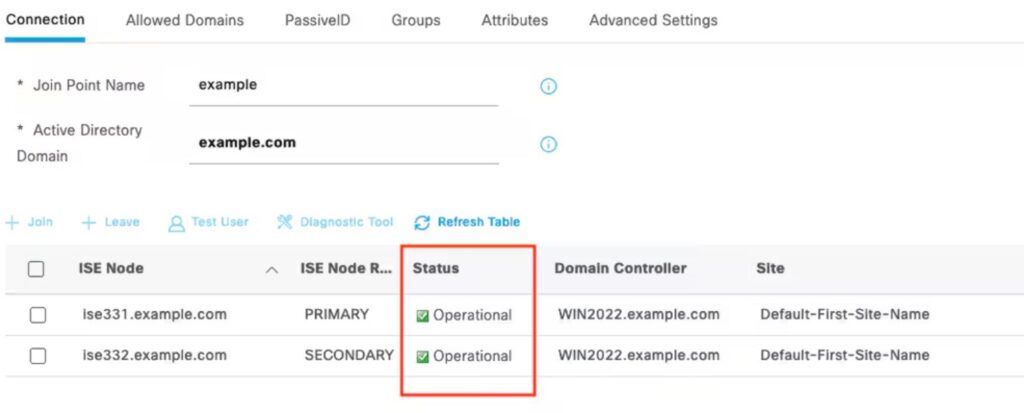

4.AD STATUS بصورت OPERATIONAL است.

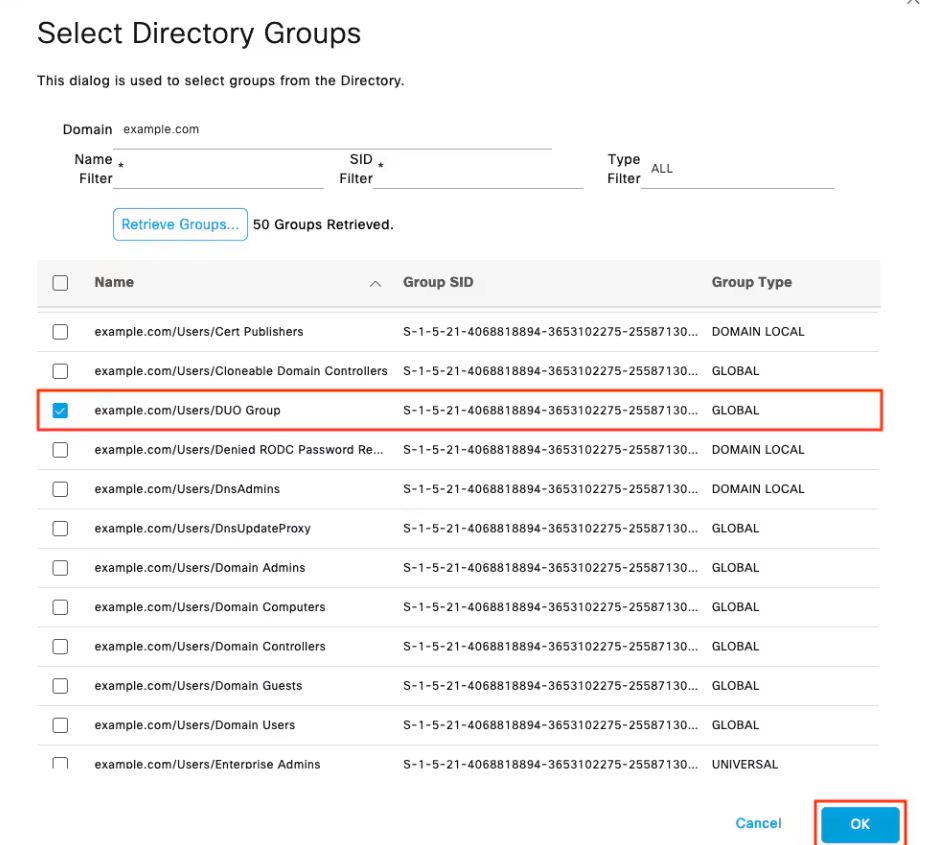

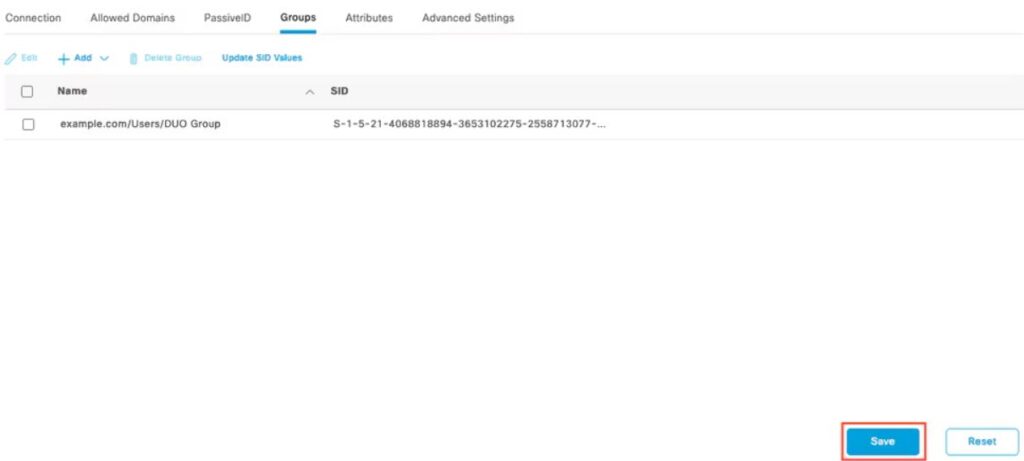

5.به مسیر Groups > Add بروید. گزینه Select Groups From Directory را انتخاب کنید روی Retrieve Groups کلیک کنید. سپس چکباکسهای مربوط به گروههای AD مورد نظر خود را انتخاب کنید (گروههایی که برای همگامسازی کاربران و برای سیاست مجوز استفاده میشوند)، همانطور که در این تصویر نشان داده شده است.

6.روی Save کلیک کنید تا گروههای AD بازیابیشده ذخیره شوند.

مطالب مرتبط: Network Access Control (NAC) در Cisco ISE

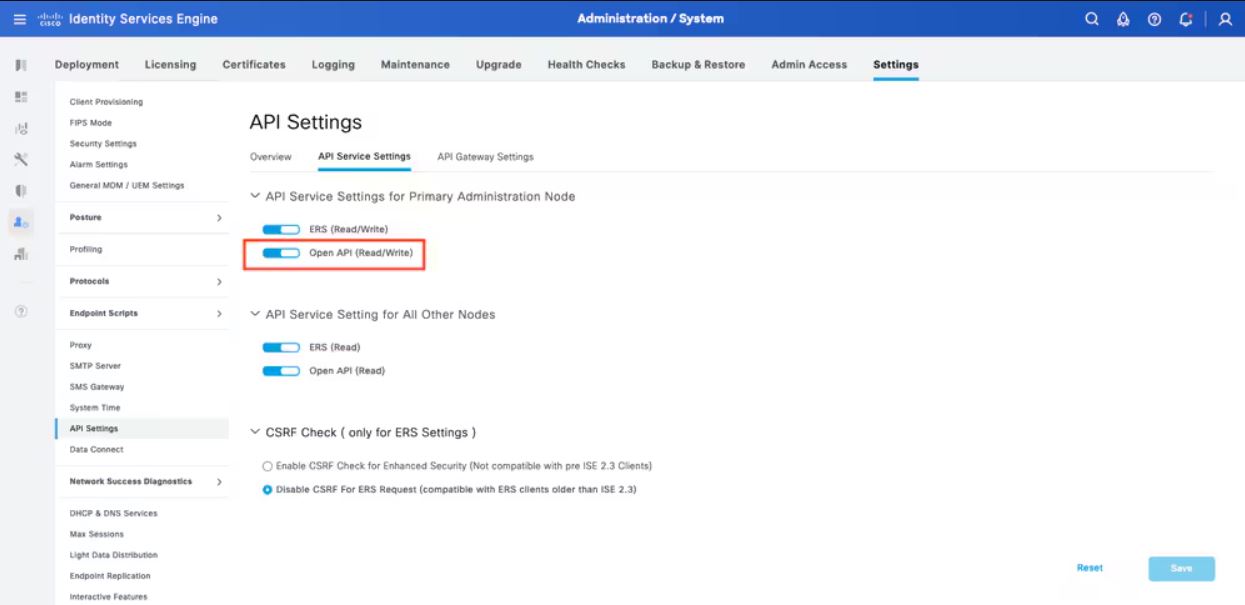

فعالسازی Open API

به مسیر Administration > System > Settings > API Settings > API Service Settings بروید. Open API را فعال کنید و روی Save کلیک کنید.

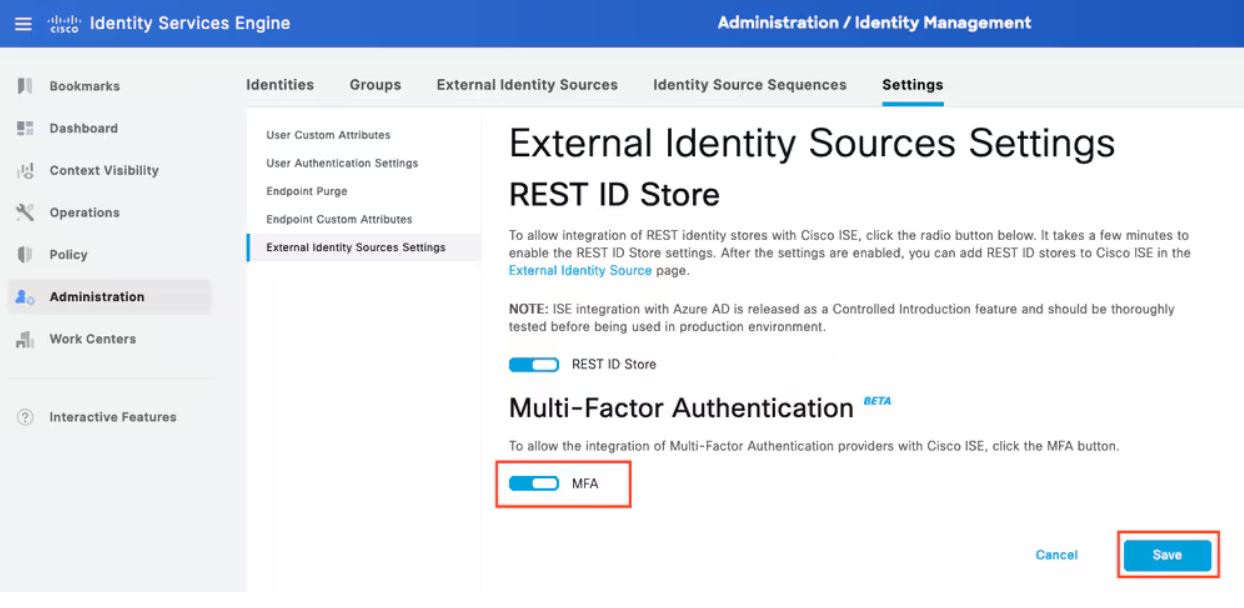

فعالسازی MFA Identity Source

به مسیر Administration > Identity Management > Settings > External Identity Sources Settings بروید. MFA را فعال کنید و روی Save کلیک کنید.

پیکربندی MFA External Identity Source

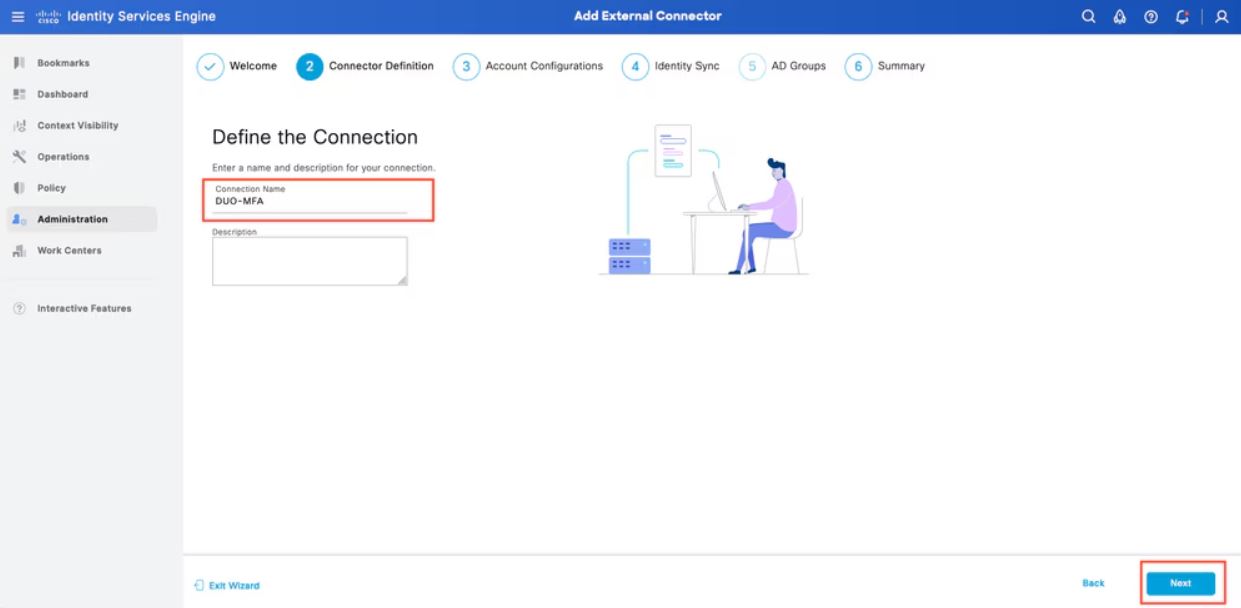

به مسیر Administration > Identity Management > External Identity Sources بروید. روی Add کلیک کنید. در صفحه خوشآمدگویی روی Let’s Do It کلیک کنید.

در صفحه بعد، نام اتصال را پیکربندی کرده و روی Next کلیک کنید.

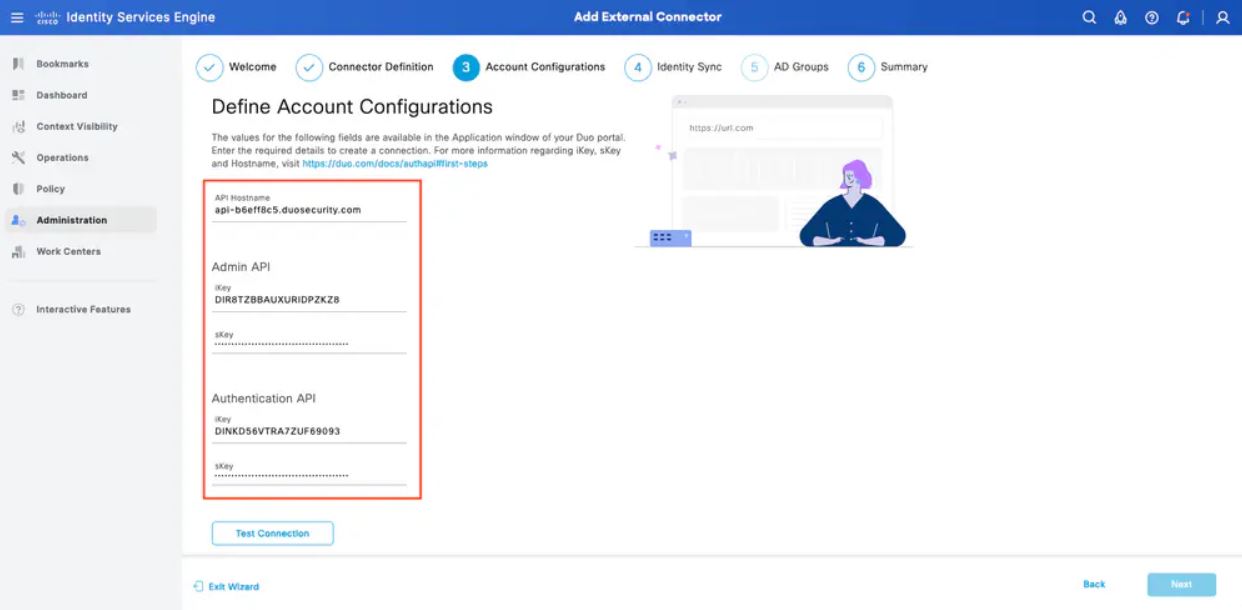

مقادیر API Hostname، Cisco ISE Admin API Integration و Secret Keys، Cisco ISE Auth API Integration و Secret Keys را از مرحله Select Applications to Protect پیکربندی کنید.

روی Test Connection کلیک کنید. پس از موفقیتآمیز بودن تست اتصال، میتوانید روی Next کلیک کنید.

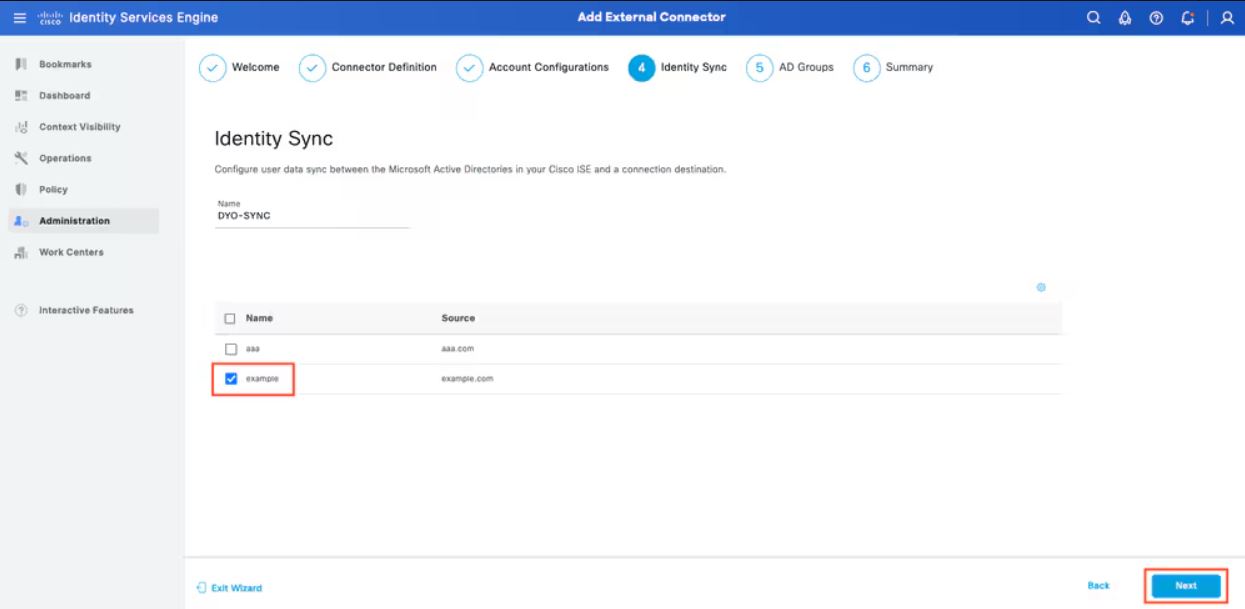

پیکربندی همگامسازی هویت ( Identity Sync)

این فرآیند کاربرانی را که از گروههای Active Directory که انتخاب میکنید به حساب Duo همگامسازی میکند، با استفاده از API credentialهایی که قبلاً وارد کردهاید. نقطه اتصال Active Directory را انتخاب کنید. روی Next کلیک کنید.

توجه: پیکربندی Active Directory خارج از حوزه ی این مستند است.

گروههای Active Directory را که میخواهید کاربران از آنها با Duo همگامسازی شوند، انتخاب کنید. سپس روی Next کلیک کنید.

تنظیمات را بررسی کنید که درست باشند و سپس روی Done کلیک کنید.

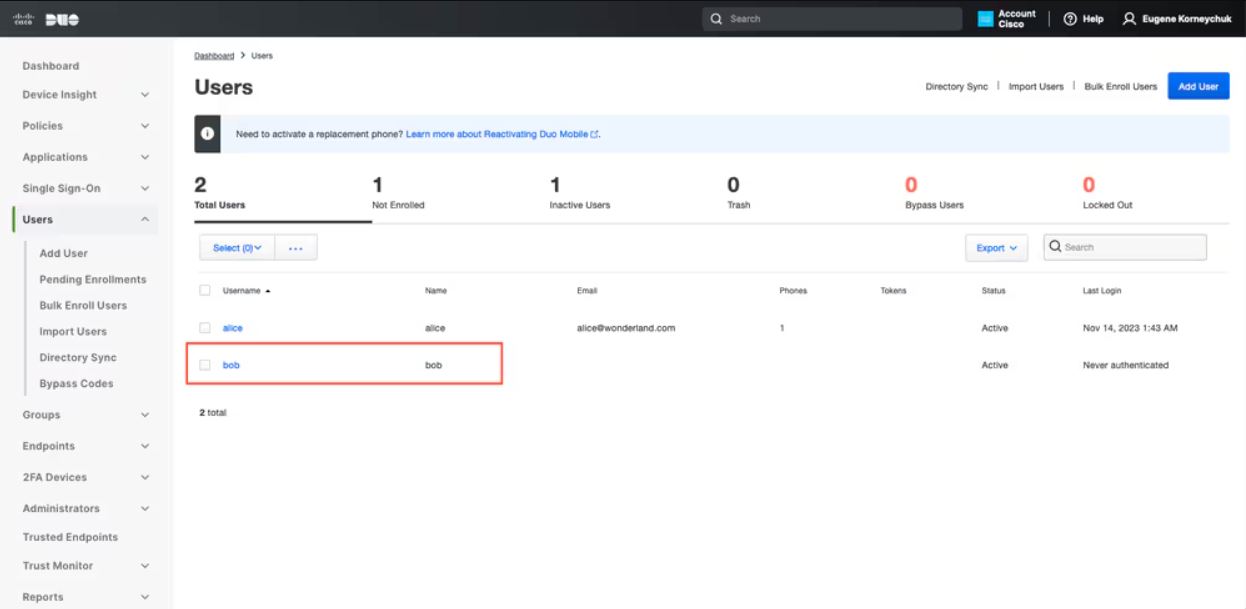

ثبتنام کاربر در Duo

داشبورد مدیریت Duo را باز کنید. به مسیر Dashboard > Users بروید. روی کاربری که از ISE همگامسازی شده است کلیک کنید.

به پایین صفحه بروید تا بخش Phones را پیدا کنید. روی Add Phone کلیک کنید.

پیکربندی مجموعه سیاستها (Policy Sets)

1-پیکربندی سیاست احراز هویت (Authentication Policy)

به مسیر Policy > Policy Set بروید. مجموعه سیاستی که میخواهید MFA را برای آن فعال کنید انتخاب کنید. سیاست احراز هویت را با استفاده از Active Directory به عنوان منبع هویت اولیه پیکربندی کنید.

2-پیکربندی سیاست MFA

پس از فعالسازی MFA در ISE، بخش جدیدی در مجموعه سیاستهای ISE در دسترس قرار میگیرد. بخش MFA Policy را باز کنید و روی + کلیک کنید تا MFA Policy را اضافه کنید. شرایط MFA مورد نظر خود را پیکربندی کنید، DUO-MFA که قبلاً در بخش Use پیکربندی شده است را انتخاب کنید. سپس روی Save کلیک کنید.

توجه: سیاست پیکربندی شده در بالا به Tunnel-Group با نام RA وابسته است. کاربران متصل به گروه تونل RA مجبور به انجام MFA هستند.

3-پیکربندی Authorization Policy

سیاست مجوز را با شرایط گروه Active Directory و مجوزهای مورد نظر خود پیکربندی کنید.

محدودیتها در زمان نگارش این مستند:

- تنها Duo push و تلفن به عنوان روش احراز هویت دوم پشتیبانی میشوند.

- هیچ گروهی به Duo Cloud ارسال نمیشود، تنها همگامسازی کاربر پشتیبانی میشود.

- تنها موارد استفاده زیر برای احراز هویت چندعاملی پشتیبانی میشوند:

✔️احراز هویت کاربر VPN

✔️احراز هویت دسترسی مدیر TACACS+

✔️Verify

جهت تأیید: کلاینت Cisco Secure را باز کنید، روی Connect کلیک کنید. نام کاربری و رمز عبور را وارد کرده و روی OK کلیک کنید.

دستگاه موبایل کاربر باید یک اعلان Duo Push دریافت کند. آن را تأیید کنید. اتصال VPN برقرار میشود.

استفاده از روشهای مختلف MFA

در انتها باید بگوییم که همانطور که اشاره شد Cisco ISE میتواند با روشهای مختلفی MFA را اعمال کند:

✔️ارسال کد OTP از طریق SMS یا ایمیل

✔️استفاده از برنامههای احراز هویت مانند Google Authenticator یا Cisco Duo Mobile

✔️احراز هویت بیومتریک مانند اثر انگشت و تشخیص چهره